FAQ

Tout ouvri

Qu’est-ce qu’un ransomware ?

Le ransomware est un type malveillant de programme qui bloque votre ordinateur, tablette ou smartphone, ou qui chiffre vos fichiers et vous demande par la suite une rançon pour récupérer vos données. Il y a principalement deux types de ransomwares.

Le premier type sont les ransomwares à chiffrement, qui chiffrent les fichiers au point de les rendre inaccessibles. Déchiffrer les fichiers requiert la clé qui a été utilisée pour les chiffrer, la rançon servant à payer la clé.

L’autre type sont les verrouilleurs ; ils bloquent simplement un ordinateur ou un autre appareil, le rendant inutilisable. Les verrouilleurs représentent en réalité un meilleur scénario que les ransomwares à chiffrement ; les victimes ont plus de chances de restaurer leur accès bloqué que de récupérer des fichiers chiffrés.

Quel est le montant habituel de la rançon ?

Il n’y a pas vraiment de montant «habituel». Cependant, 300€ est le montant de la rançon que les extorqueurs ont l’habitude de demander à leurs victimes pour restaurer l’accès à leurs fichiers chiffrés ou à leurs ordinateurs verrouillés. Mais certains programmes de ransomwares ne demandent que 30€. D’autres demandent des dizaines de milliers de d'euros. Les entreprises et autres grandes organisations, qui sont en général infectées par l’harponnage, sont plus susceptibles de recevoir des demandes de rançon plus élevées.

Vous devriez toutefois garder à l’esprit que payer la rançon ne vous garantit pas la récupération fiable et sûre de vos fichiers.

Puis-je déchiffrer des fichiers chiffrés sans payer la rançon ?

Parfois. La plupart des programmes de ransomwares utilisent des algorithmes de chiffrement résistants, ce qui signifie que sans une clé de chiffrement, les déchiffrer pourrait prendre des années.

Parfois, les cybercriminels à l’origine des attaques de ransomwares font des erreurs, ce qui permet aux autorités policières de s’emparer des serveurs d’attaques contenant les clés de chiffrement. Lorsque cela se produit, les experts sont capables de développer un outil de déchiffrement.

De quelle manière est payée la rançon ?

En général, la rançon est requise en monnaie cryptographique, à savoir les bitcoins. Cette monnaie électronique ne peut pas être contrefaite. L’historique des transactions est accessible à tout le monde, mais le propriétaire du portefeuille ne peut pas être facilement suivi. C’est la raison pour laquelle les cybercriminels préfèrent les bitcoins. Ils mettent toutes les chances de leur côté pour ne pas se faire coincer.

Certains types de ransomwares utilisent des portefeuilles en ligne anonymes ou même des paiements mobiles. La méthode la plus surprenante que nous ayons pu voir était celle des cartes iTunes de 50€.

Comment les ransomwares arrivent-ils sur mon ordinateur ?

Le vecteur le plus fréquent est l’e-mail. Les ransomwares peuvent se faire passer pour des pièces jointes utiles ou importantes (une facture urgente, un article intéressant, une application gratuite). Dès que vous ouvrez la pièce jointe, votre ordinateur est infecté.

Les ransomwares peuvent toutefois infiltrer votre système alors que vous surfez sur Internet. Pour prendre le contrôle de votre système, les extorqueurs utilisent les vulnérabilités du système d’exploitation, du navigateur ou des applications. C’est la raison pour laquelle il est fondamental que vous mainteniez votre logiciel et votre système d’exploitation à jour (à propos, vous pouvez déléguer cette tâche à Kaspersky Premium, dont les dernières versions automatisent le processus).

Bien sûr, il existe des scénarios d’infection encore plus prévisibles. Vous téléchargez un torrent, puis vous installez un plugin… et le tour est joué.

Quels types de fichiers sont les plus dangereux ?

Les fichiers les plus suspicieux sont les exécutables (comme EXE ou SCR), avec les scripts Visual Basic ou JavaScript (extensions .VBS et .JS) pas très loin. Ils sont souvent conditionnés dans des archives ZIP ou RAR pour dissimuler leur nature malveillante.

Une autre catégorie dangereuse de fichiers sont les fichiers MS Office (DOC, DOCX, XLS, XLSX, PPT, etc.). Ils peuvent contenir des macros vulnérables ; si vous êtes invité à autoriser des macros sur un document Word, réfléchissez-y à deux fois avant de le faire.

Faites aussi attention aux fichiers raccourcis (extension .LNK). Windows peut les associer à n’importe quelle icône, qui, associée avec un nom de fichier à priori innocent, peut vous attirer des ennuis.

Note importante : Windows ouvre des fichiers avec des extensions connues à l’insu de l’utilisateur, et par défaut cache ces extensions dans Windows Explorer. Donc si vous voyez un fichier dénommé Important_info.txt, il pourrait en réalité s’agir de Important_info.txt.exe, un installateur de malwares. Configurez Windows de façon à ce qu’il vous montre les extensions et ainsi vous garantir une plus grande sécurité.

Puis-je éviter une infection si je reste éloigné des sites malveillants ou des pièces jointes suspicieuses ?

Hélas, même les utilisateurs les plus vigilants peuvent être infectés par un ransomware. Par exemple, il est possible d’infecter votre ordinateur alors que vous lisez l'actualité sur un site web important et réputé.

Bien évidemment, le site web en lui-même ne distribue pas de malwares aux utilisateurs, sauf s’il est piraté, ce qui est une autre histoire. A la place, les réseaux publicitaires piratés par les cybercriminels servent de distributeurs, et le fait d’avoir simplement une vulnérabilité non protégée permet aux malwares de charger. Encore une fois, il est essentiel d’avoir un logiciel mis à jour et un système d’exploitation entièrement protégé.

J’ai un Mac, donc pas besoin de m’inquiéter à cause des ransomwares, n’est-ce pas ?

Les Mac peuvent et ont été infectés par des ransomwares. Par exemple, le ransomware KeRanger, qui avait infiltré le fameux Transmission torrent client, a infecté des utilisateurs de Mac.

Nos experts pensent que le nombre de programmes de ransomwares visant les systèmes Apple augmentera petit à petit. Etant donné le prix relativement élevé des appareils Apple, les extorqueurs pourraient en profiter pour demander des rançons plus élevées aux propriétaires de Mac.

Certains types de ransomwares visent même Linux. Aucun système n’est épargné de la menace.

J’utilise mon téléphone pour surfer sur Internet. Dois-je m’inquiéter des ransomwares sur Android ?

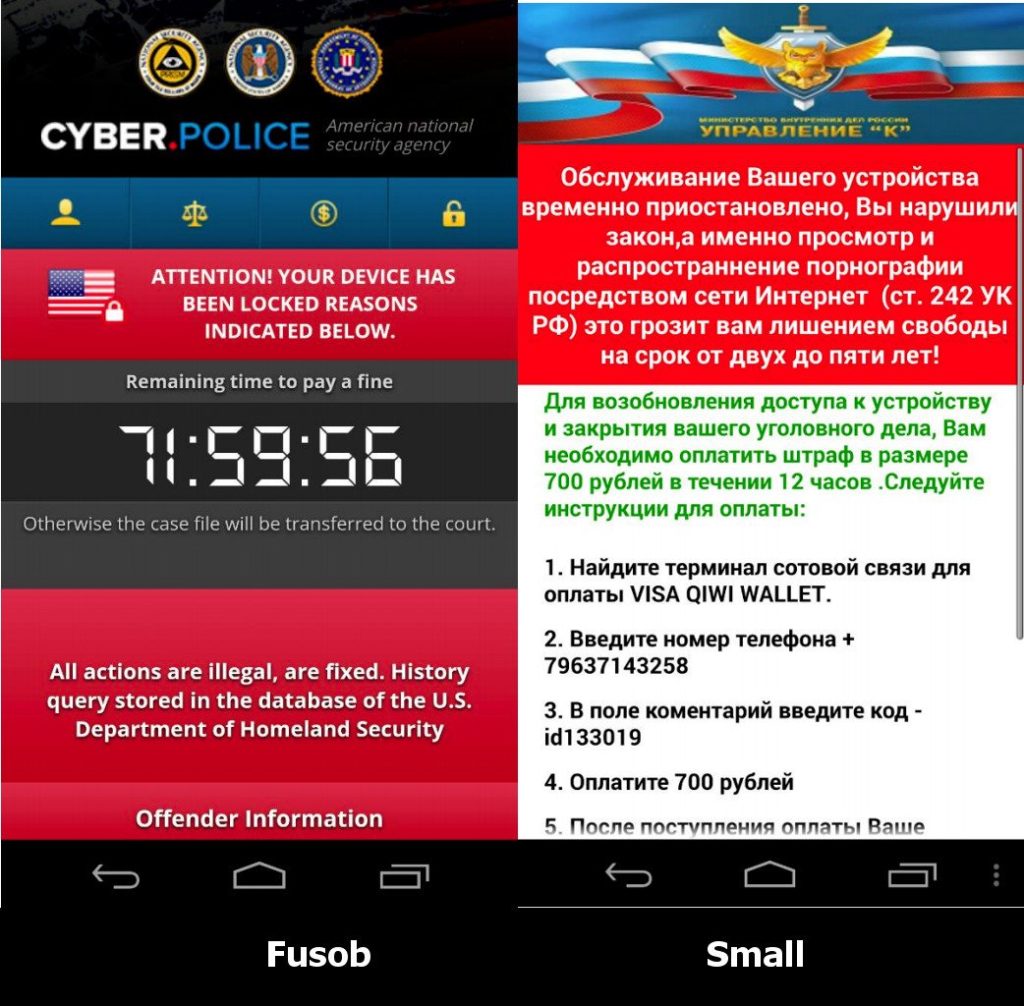

Oui, vous devriez. Par exemple, les ransomwares à chiffrement et les verrouilleurs sur les appareils Android existent, ces derniers étant plus courants. Le fait d’avoir un antivirus sur votre smartphone ne relève pas de la paranoïa.

Donc même les iPhone courent un risque ?

A ce jour, il n’y a pas de programmes de ransomwares pour les iPhone et iPad. Ceci vaut pour des iPhone qui ne sont pas jailbreakés, soit dit en passant. Les malwares peuvent infiltrer les appareils qui ne sont pas soumis aux restrictions de sécurité d’iOS et verrouillés par l’App Store.

Un ransomware sur iPhone peut apparaître à tout moment, sans pour autant requérir un système jailbreaké. Nous pourrions également assister à l’émergence des ransomwares de l’Internet des Objets. Des cybercriminels pourraient demander des rançons élevées après avoir pris le contrôle d’une télé ou d’un frigo intelligents.

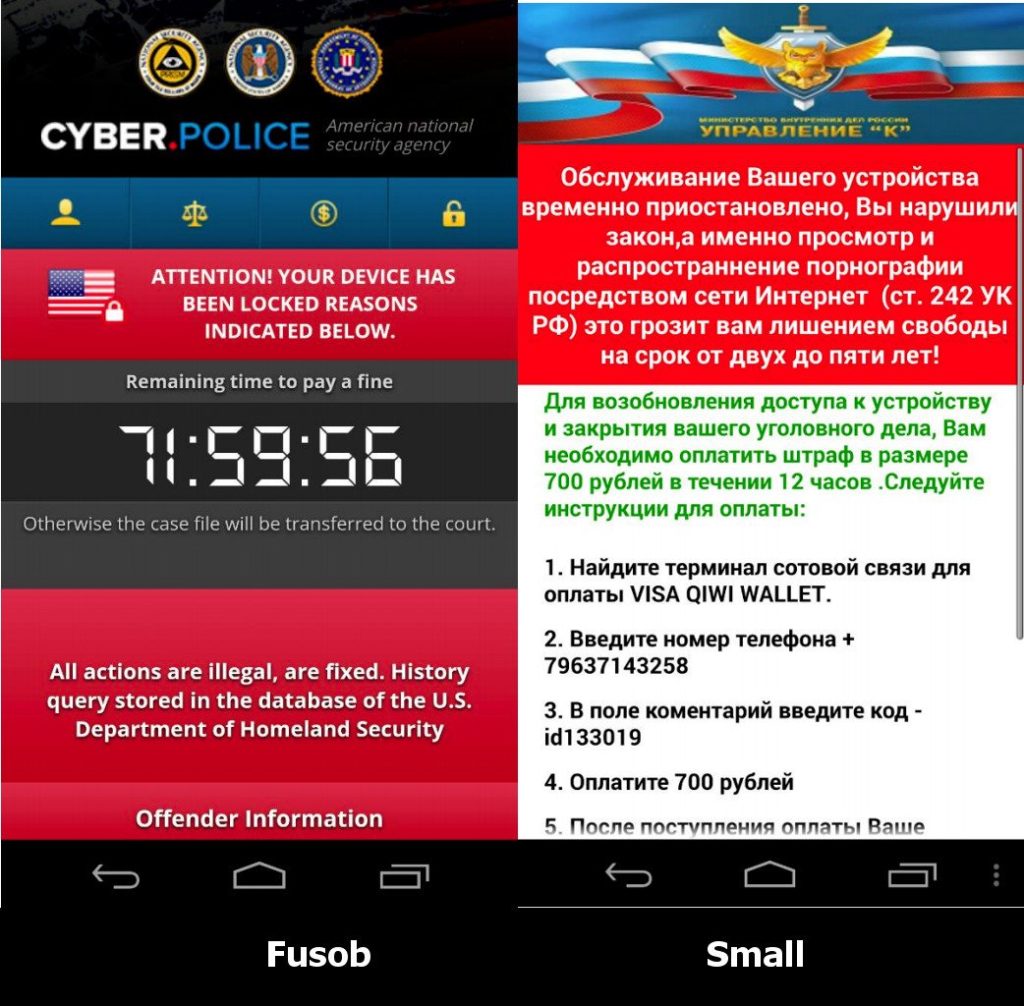

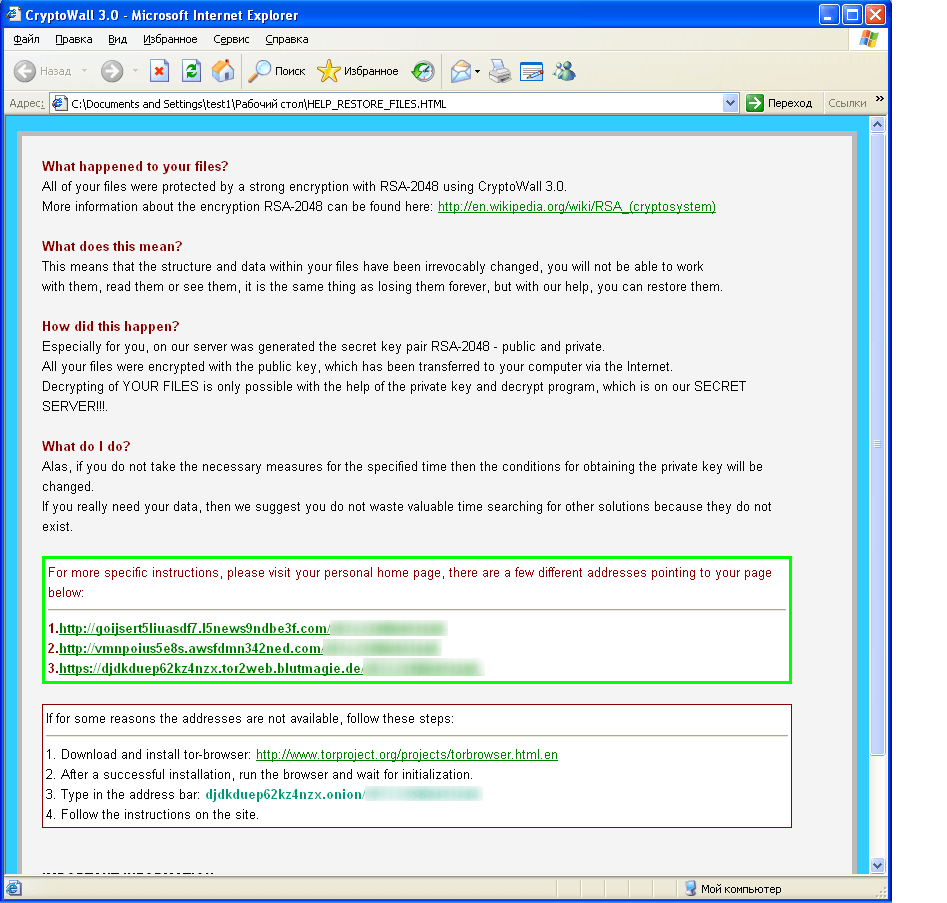

Comment puis-je savoir si mon ordinateur a été infecté par un ransomware ?

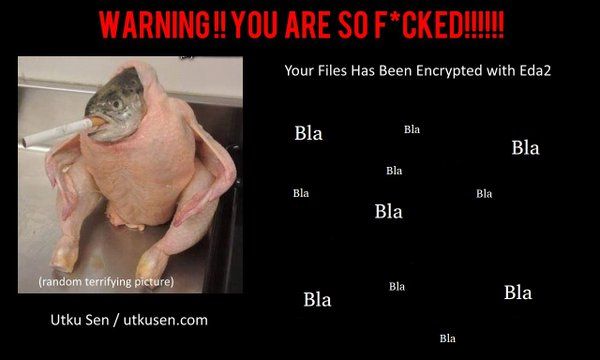

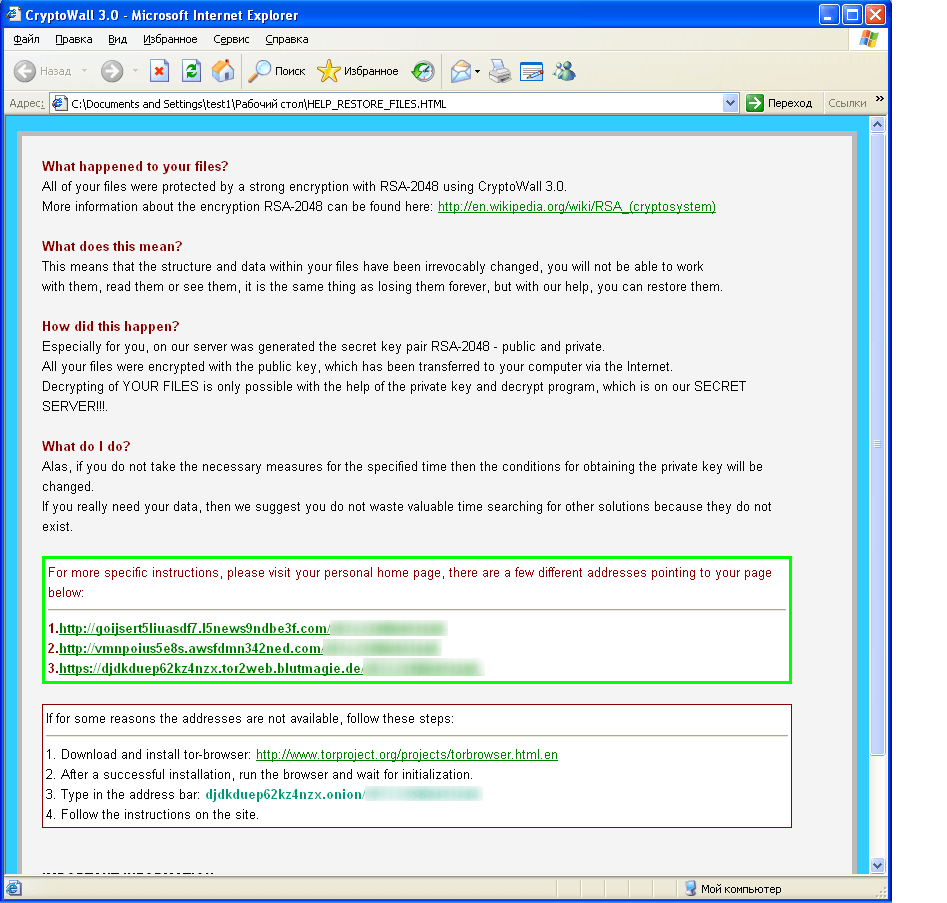

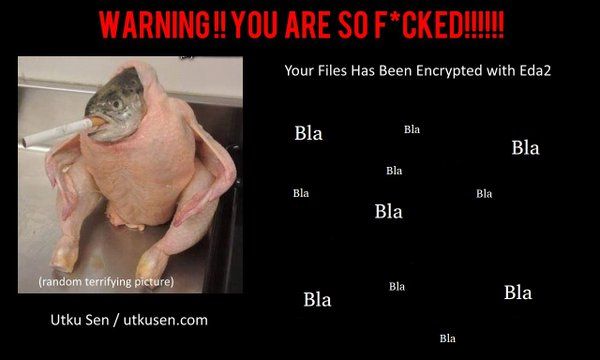

Le ransomware n’est pas subtile. Il s’annoncera de la manière suivante :

Ou comme ceci :

Ou comme ceci :

Ou comme ceci :

Ou comme ceci :

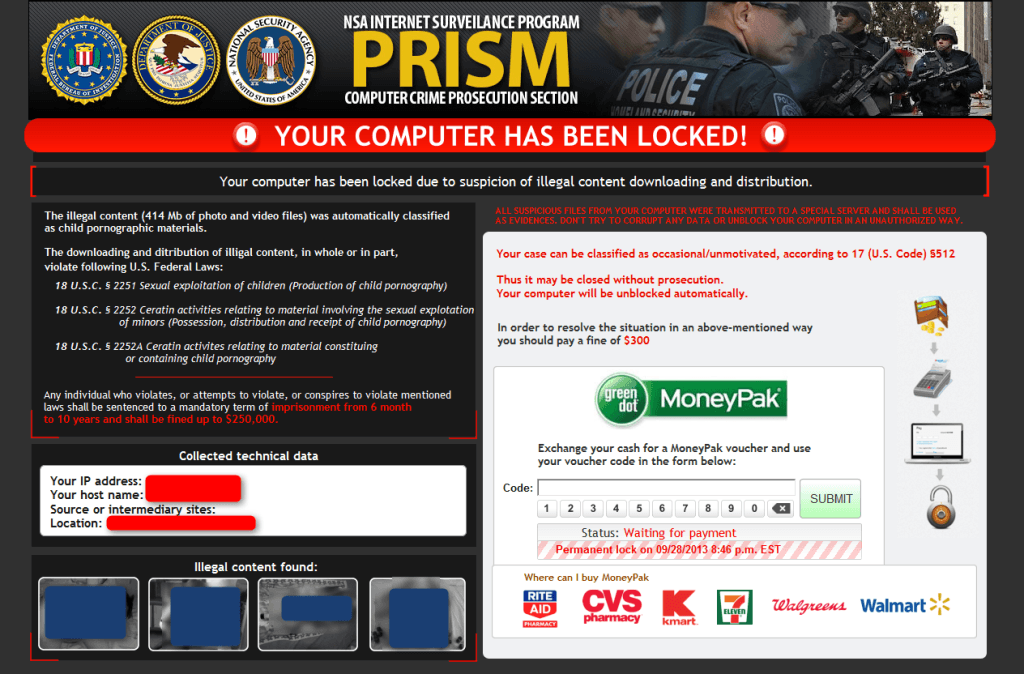

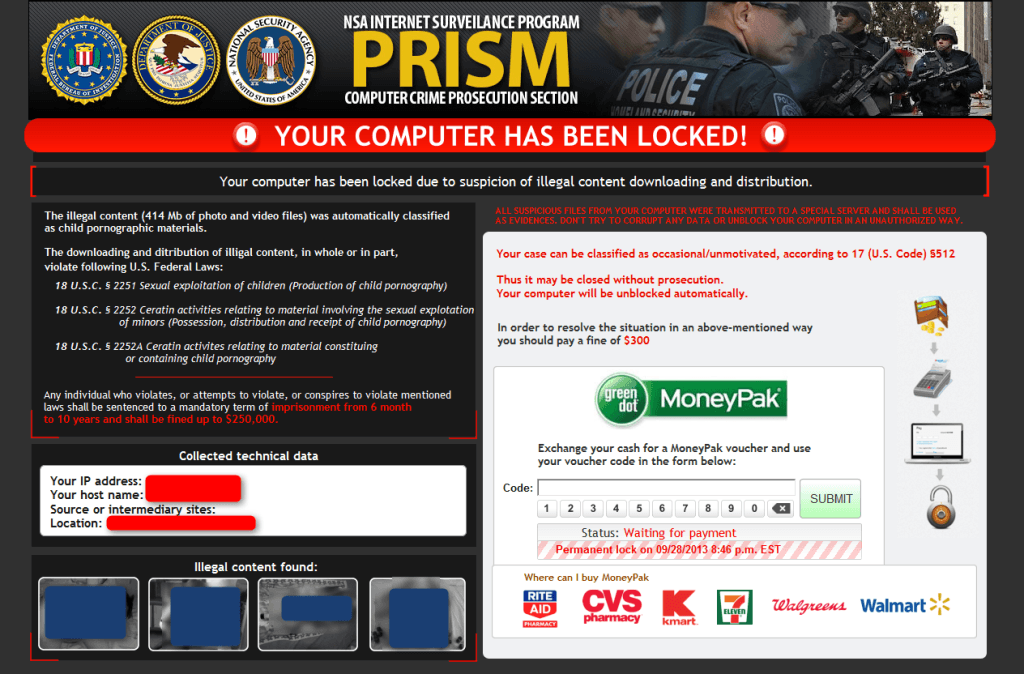

Les verrouilleurs ressemblent davantage à cela :

Les verrouilleurs ressemblent davantage à cela :

Ou comme ceci :

Ou comme ceci :

Ou comme ceci :

Ou comme ceci :

Les verrouilleurs ressemblent davantage à cela :

Les verrouilleurs ressemblent davantage à cela :

Quels sont les types de ransomwares les plus répandus ?

De nouveaux types de ransomwares émergent chaque jour, il est par conséquent difficile de dire quels sont les plus fréquents. On peut énumérer des exemples frappants, tels que Petya, qui chiffre le disque dur tout entier. Il y a également CryptXXX, qui reste puissant et que nous avons éradiqué à deux reprises. Et bien sûr, TeslaCrypt a été l’échantillon de ransomware le plus répandu les quatre premiers mois de 2016 ; ses créateurs ont publié la clé de déchiffrement de manière inattendue.

Si je suis infecté, comment supprimer le ransomware ?

Si vous trouvez votre ordinateur bloqué, il ne chargera pas le système d’exploitation, utilisez WindowsUnlocker, un utilitaire gratuit qui peut supprimer un verrouilleur et démarrer Windows.

Les ransomwares à chiffrement sont plus difficiles à dompter. Premièrement, vous devez vous débarrasser du malware en effectuant une analyse antivirus. Si vous ne disposez pas d’un antivirus sur votre ordinateur, vous pouvez télécharger une version d’essai gratuite ici.

La prochaine étape est de récupérer vos fichiers.

Si vous avez une copie de sauvegarde de vos fichiers, vous pouvez tout simplement récupérer vos fichiers provenant de cette sauvegarde. C’est de loin votre meilleure alliée.

Si vous n’avez pas fait de sauvegarde, vous pouvez essayer de déchiffrer des fichiers en utilisant des utilitaires spéciaux appelés outils de déchiffrement. Tous les outils de déchiffrement gratuits créés par Kaspersky se trouvent sur Noransom.kaspersky.com.

D’autres éditeurs d'antivirus développent également des outils de déchiffrement. Fait important : assurez-vous bien de télécharger ces programmes depuis un site web réputé ; faute de quoi vous pourriez courir le risque d’être infecté par un autre type de malware.

Si vous ne trouvez pas le bon outil de déchiffrement, vous pouvez payer la rançon ou dire au revoir à vos fichiers. Cependant, on ne vous recommande pas de payer la rançon.

Pourquoi ne pas tout simplement payer la rançon ?

Pour commencer, il n’y a pas de garantie que vous récupériez vos fichiers. Vous ne pouvez pas faire confiance aux extorqueurs. Un exemple d’escrocs peu fiables est celui des développeurs de Ranscam, le ransomware qui ne se donnait même pas la peine de chiffrer les fichiers mais simplement de les supprimer (bien qu’il promettait le déchiffrement en échange d’argent).

Selon notre étude, 20% des victimes de ransomware qui ont payé la rançon ne récupèrent jamais leurs fichiers.

Deuxièmement, lorsque vous payez la rançon, vous soutenez le business de la cybercriminalité, en favorisant le vol.

J’ai trouvé l’outil de déchiffrement dont j’ai besoin, pourquoi est-ce qu’il ne fonctionne pas ?

Les développeurs de ransomwares sont rapides à réagir lorsqu’un outil de déchiffrement fait son apparition, et ils répondent en modifiant leur malware pour le rendre plus résistant face à l’outil de déchiffrement disponible. C’est le jeu du chat et de la souris. Malheureusement, les outils de déchiffrement viennent sans aucune garantie.

Si je détecte un processus malveillant, y’a-t-il quelque chose que je puisse faire pour arrêter l’infection du ransomware ?

En théorie, si vous le détectez à temps, vous pouvez éteindre l’ordinateur, démonter le disque dur, l’insérer dans un autre ordinateur, et vous servir de l’antivirus de cet ordinateur pour le désinfecter. Néanmoins, dans la vie réelle il est difficile voire impossible pour un utilisateur de détecter une infection ; le ransomware fonctionne tranquillement jusqu’à la grande révélation : la demande de rançon.

Un antivirus est-il suffisant pour empêcher une infection ?

Oui, dans la majorité des cas. Le choix de la solution antivirus est toutefois important. Selon des tests indépendants réalisés par des laboratoires renommés (qui sont en réalité les seuls sur qui compter), les produits de Kaspersky offrent une meilleure protection que ses concurrents. En revanche, aucun antivirus n’est efficace à 100%.

Dans plusieurs cas, la détection automatique dépend de la date d'apparition du malware. Si ces signatures n’ont pas été ajoutées aux bases de données antivirus, un cheval de Troie peut être détecté grâce à une analyse fonctionnelle. S’il tente d’infliger des dommages, il est bloqué immédiatement.

Notre produit comporte un module appelé la Surveillance du système, s’il détecte une tentative de chiffrement massif de fichiers, il bloque le processus malveillant et annule tous les changements. Veillez à ne jamais désactiver ce composant.

Si je sauvegarde régulièrement mes fichiers, suis-je en sécurité ?

Sauvegarder vos fichiers est très utile, sans aucun doute, mais ce n’est pas sûr à 100%. Voici un cas : vous établissez une sauvegarde automatique sur l’ordinateur de votre conjoint afin qu’elle s’exécute tous les trois jours. Un ransomware à chiffrement infiltre le système, en chiffrant tous les documents, photos etc, cependant votre conjoint ne se rend pas compte de la gravité de la situation immédiatement. Par conséquent, lorsque vous y jetez un coup d’œil une semaine plus tard, toutes les sauvegardes sont également chiffrées. Les sauvegardes sont d’une importance vitale, mais vos moyens de défense doivent aller plus loin.

Y’a-t-il des paramètres que je peux ajuster afin de renforcer ma sécurité ?

a. Premièrement, installez un antivirus. Mais on vous en a déjà parlé, n’est-ce pas ?

b. Vous pouvez désactiver l’exécution des scripts sur les navigateurs, c’est la cible préférée des cybercriminels. Rendez-vous sur notre blog pour savoir comment faire sur Chrome et Firefox.

c. Affichez les extensions de fichier dans Windows Explorer.

d. Faites de Notepad l’application par défaut pour les fichiers VBS et JS. En général, Windows marque les scripts dangereux VBS et JS comme étant des fichiers texte, ce qui peut inciter des utilisateurs peu expérimentés à les ouvrir.

b. Vous pouvez désactiver l’exécution des scripts sur les navigateurs, c’est la cible préférée des cybercriminels. Rendez-vous sur notre blog pour savoir comment faire sur Chrome et Firefox.

c. Affichez les extensions de fichier dans Windows Explorer.

d. Faites de Notepad l’application par défaut pour les fichiers VBS et JS. En général, Windows marque les scripts dangereux VBS et JS comme étant des fichiers texte, ce qui peut inciter des utilisateurs peu expérimentés à les ouvrir.

Si vous ne trouvez pas de solution ou que ça n’a pas fonctionné:

Consultez la FAQ

Renseignez-vous auprès du support technique (uniquement pour les clients de Kaspersky)

Demandez l'aide de Kaspersky Club dans la section «Aide dans la lutte contre les ransomware»