Co to jest ransomware?

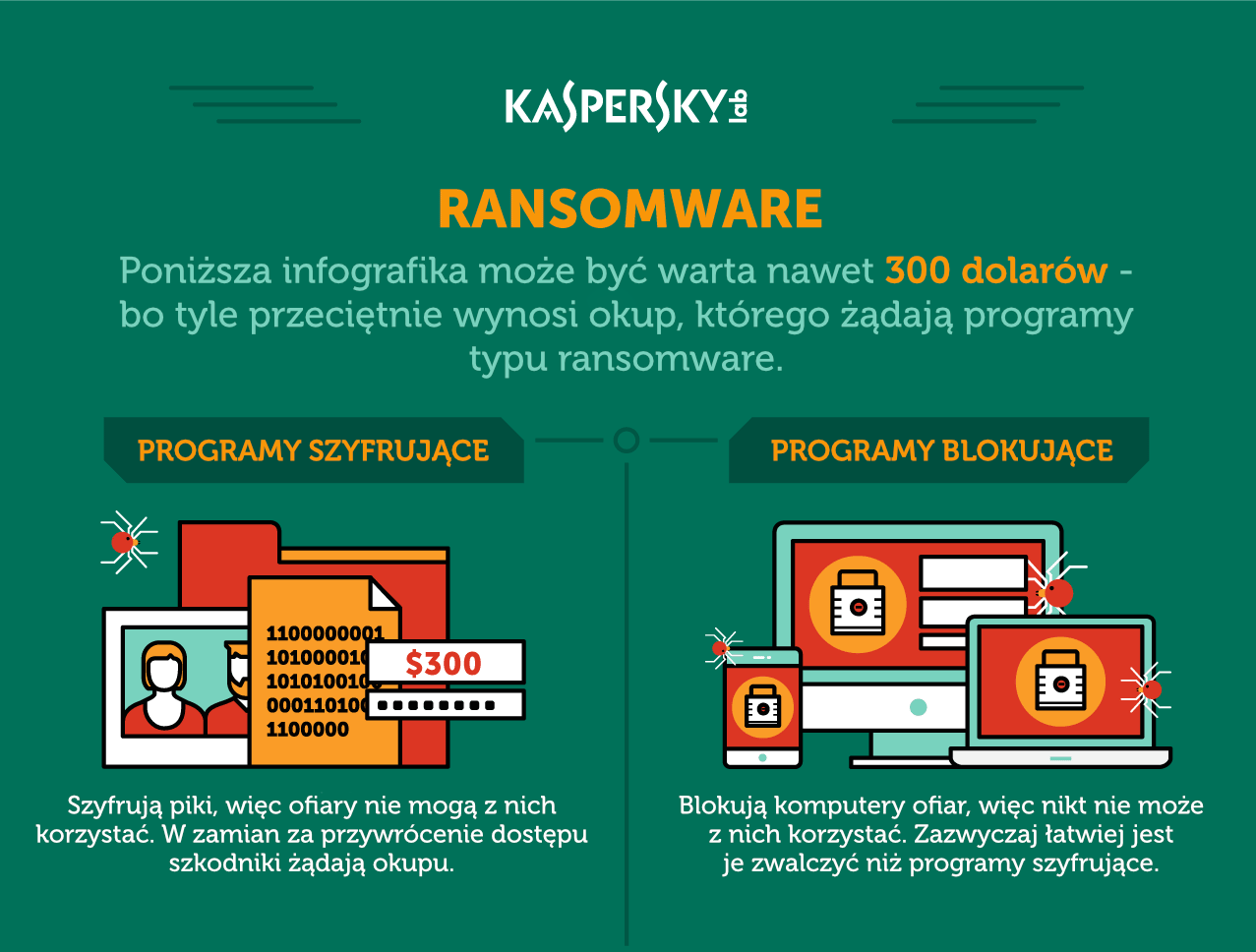

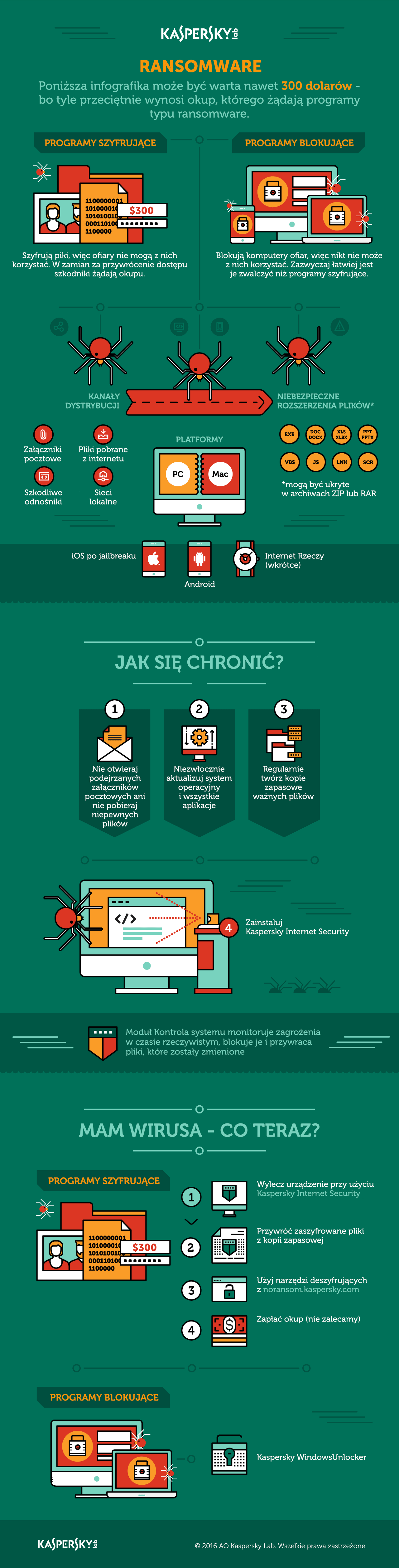

Ransomware to rodzaj szkodliwych programów, które blokują korzystanie z komputera, tabletu lub smartfona lub szyfrują pliki i żądają okupu za ich bezpieczne przywrócenie. Ogólnie istnieją dwa rodzaje takich programów.

Pierwszy to kryptory: szyfrują one pliki, tak aby stały się niedostępne. W celu odzyskania do nich dostępu należy wykorzystać klucz użyty do szyfrowania — i to właśnie za niego płaci się okup.

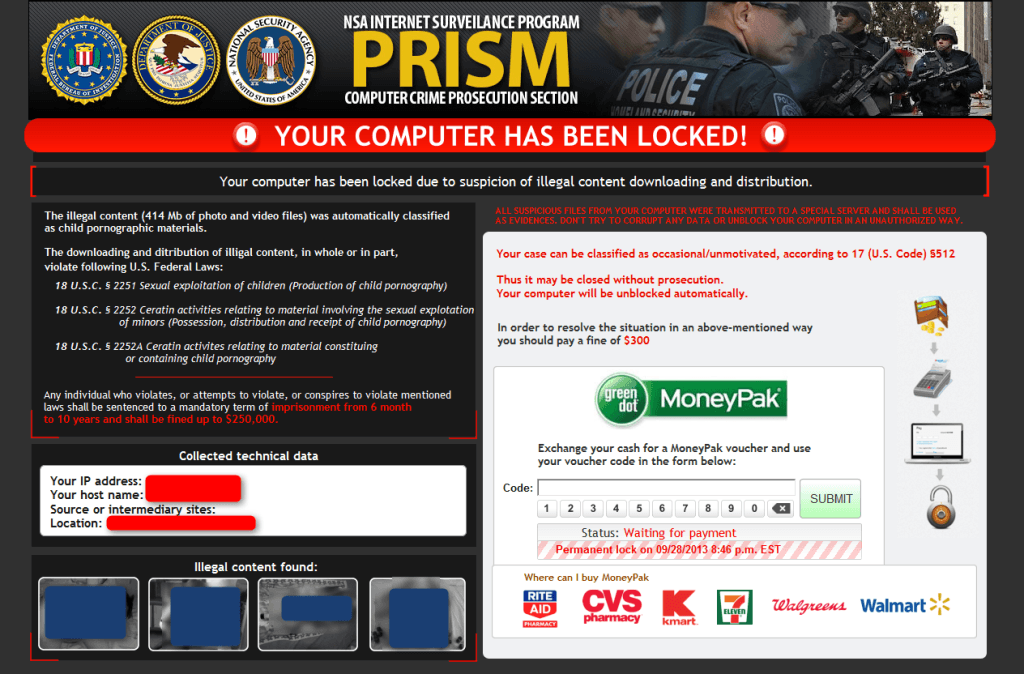

Drugim rodzajem są blokery: jak sugeruje ich nazwa, blokują one komputer lub inne urządzenie, przez co nie można z niego korzystać. Jednak są one łagodniejszym przypadkiem infekcji niż kryptory, ponieważ łatwiej jest usunąć blokadę dostępu niż odszyfrować pliki.

Ile wynosi przeciętna kwota żądanego okupu?

Nie ma żadnej reguły, jeśli chodzi o wysokość okupu. Za przywrócenie dostępu do plików lub zablokowanego komputera oszuści żądają różnych kwot –od trzydziestu do kilkudziesięciu tysięcy dolarów. Z wyższymi kwotami zwykle spotykają się duże firmy, które przeważnie zostają zainfekowane przy użyciu phishingu ukierunkowanego.

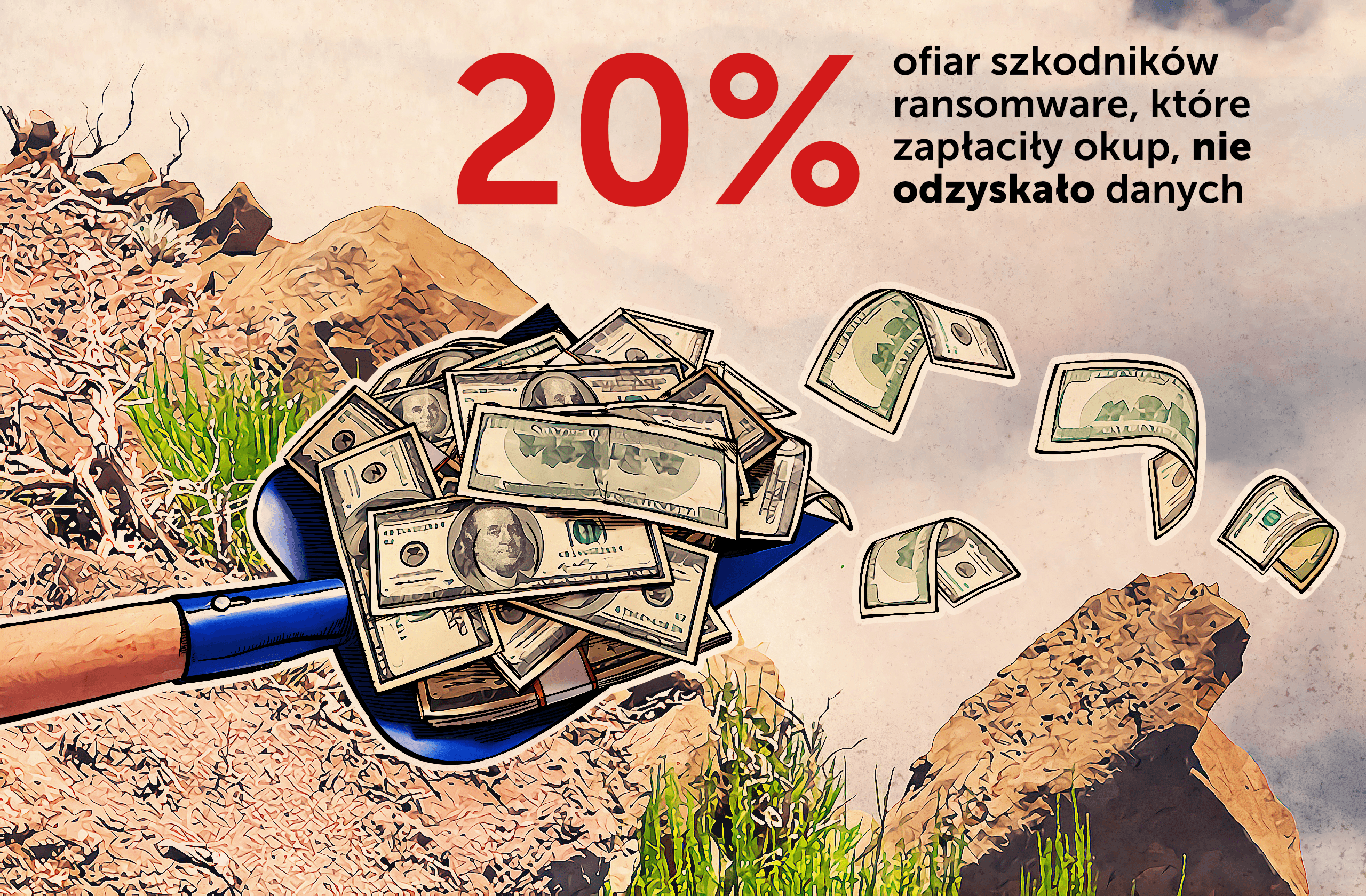

Warto pamiętać, że zapłacenie okupu nie gwarantuje bezpieczeństwa ani rzeczywistego przywrócenia plików.

Czy można odszyfrować pliki bez płacenia okupu?

Czasami można. Większość programów żądających okupu używa silnych algorytmów szyfrowania, co oznacza, że odszyfrowanie ich bez użycia specjalnego klucza mogłoby zająć wiele lat.

Na szczęście zdarza się, że przestępcy stojący za atakami ransomware popełniają błędy, dzięki czemu umożliwiają organom ścigania przechwycenie serwerów ataków, na których znajdują się klucze szyfrowania. Wówczas dobrzy ludzie mogą utworzyć narzędzie deszyfrujące.

W jaki sposób płaci się okup?

Zazwyczaj okup jest żądany w kryptowalucie, np. bitcoinach. Tej elektronicznej waluty nie można sfałszować, a mimo że historia transakcji jest dostępna dla każdego, zidentyfikowanie właściciela danego portfela nie jest łatwe. To wystarczający powód, dla którego cyberprzestępcy wolą bitcoiny: w ten sposób zwiększają szansę uniknięcia złapania.

Niektóre rodzaje ransomware używają anonimowych portfeli internetowych lub nawet płatności mobilnych. Najbardziej zaskakującą formą płatności, jaką do tej pory spotkaliśmy, były 50-dolarowe karty do serwisu iTunes.

W jaki sposób ransomware przedostaje się na komputer?

Najbardziej powszechnym wektorem ataku są wiadomości e-mail. Ransomware może udawać przydatny lub istotny załącznik (pilną fakturę, interesujący artykuł, darmową aplikację). Po otwarciu załącznika komputer zostaje zainfekowan.

Programy takie mogą przedostać się do systemu także podczas przeglądania internetu. Aby przejąć kontrolę nad systemem, szantażyści wykorzystują luki w systemie operacyjnym, przeglądarce lub aplikacjach. To dlatego tak istotne jest regularne aktualizowanie programów i systemu operacyjnego (warto wiedzieć, że możesz zlecić to zadanie Kaspersky Internet Security lub Kaspersky Total Security, ponieważ ich najnowsze wersje automatyzują ten proces).

Niektóre programy ransomware mogą same się rozprzestrzeniać poprzez sieć lokalną.

Oczywiście istnieją także bardziej przewidywalne scenariusze infekcji. Pobierasz torrent, instalujesz wtyczkę…i już.

Jakiego rodzaju pliki są najbardziej zagrożone?

Największą uwagę należy zwracać na pliki wykonywalne (np. EXE czy SCR), a także na te zawierające skrypty Visual Basic lub JavaScript (posiadające rozszerzenia VBS i JS). Dosyć często są one spakowane w archiwa ZIP lub RAR, co ma na celu ukrycie ich szkodliwej natury.

Do kolejnej niebezpiecznej kategorii należą pliki pakietu MS Office (DOC, DOCX, XLS, XLSX, PPT itp.) — mogą one zawierać dziurawe makra. Gdy w dokumencie Word wyświetli się komunikat żądający włączenia makr, nie zgadzaj się pochopnie.

Warto także pamiętać o skrótach plików (posiadających rozszerzenie LNK). System Windows może wyświetlać je z dowolną ikoną, a gdy dodatkowo ich nazwa będzie brzmiała niewinnie, szansa na kłopoty wzrasta.

Uwaga: system Windows otwiera pliki posiadające znane rozszerzenia bez pytania użytkownika oraz domyślnie ukrywa te rozszerzenia w Eksploratorze Windows. Zatem plik Wazne_info.txt może w rzeczywistości być instalatorem szkodliwego programu, którego pełna nazwa to Wazne_info.txt.exe. Aby zwiększyć swoje bezpieczeństwo, ustaw w systemie Windows wyświetlanie rozszerzeń.

Czy unikanie odwiedzania podejrzanych stron i otwierania przypadkowych załączników wystarczy, aby zapewnić sobie ochronę przed infekcją?

Niestety infekcja programem żądającym okupu może się przytrafić nawet najbardziej ostrożnym użytkownikom. Komputer może na przykład zostać zainfekowany podczas czytania informacji w dużym znanym serwisie internetowym.

Oczywiście sama strona nie będzie rozsyłać szkodliwego programu wśród czytelników — chyba że zostanie zhakowana, ale to inna historia. W takich sytuacjach dystrybutorami są zhakowane przez cyberprzestępców sieci reklamowe, a jeśli na urządzeniu znajdują się niezałatane luki, z pewnością szkodliwy program je wykorzysta. Kluczowe jest tutaj posiadanie aktualnych programów oraz załatanego systemu operacyjnego.

Mam Maca, a więc nie muszę obawiać się programów żądających okupu, prawda?

Komputery Mac mogą być i są infekowane przez oprogramowanie szantażujące. Na przykład użytkowników zaatakował kiedyś program KeRanger, który przedostał się do popularnego klienta torrentowego Transmission.

Według naszych ekspertów liczba programów ransomware atakujących systemy firmy Apple będzie stopniowo wzrastać. A ponieważ urządzenia te są stosunkowo drogie, szantażyści mogą żądać większych kwot od ich posiadaczy.

Niektóre rodzaje programów żądających okupu atakują także system Linux. Wynika stąd, że żaden system nie jest bezpieczny.

Używam swojego telefonu do przeglądania internetu. Czy istnieją jakieś programy żądające okupu dla platformy Android?

Tak. Na urządzenia wykorzystujące system Android powstały kryptory i blokery, z których te ostatnie są bardziej rozpowszechnione. Zainstalowanie programu antywirusowego na smartfonie nie jest żadną paranoją.

Czy dotyczy to także iPhone’ów?

Jeśli chodzi o iPhone’y czy iPady, na których nie zdjęto zabezpieczeń, nie są jeszcze znane przypadki wystąpienia programów ransomware. Jednak po usunięciu ograniczeń nakładanych przez sklepy z aplikacjami szanse na infekcję szkodliwym oprogramowaniem są takie same zarówno w przypadku platformy Android, jak i iOS.

Być może ransomware dla iPhone’ów jest już w fazie tworzenia. Co więcej, może się okazać, że nie będzie ono wymagać zdjęcia zabezpieczeń. Może także pojawić się oprogramowanie żądające okupu, którego celem będą urządzenia wykorzystujące Internet Rzeczy. Wówczas po przejęciu telewizora smart TV lub lodówki cyberprzestępcy będą mogli zażądać wysokiego okupu za ich odblokowanie.

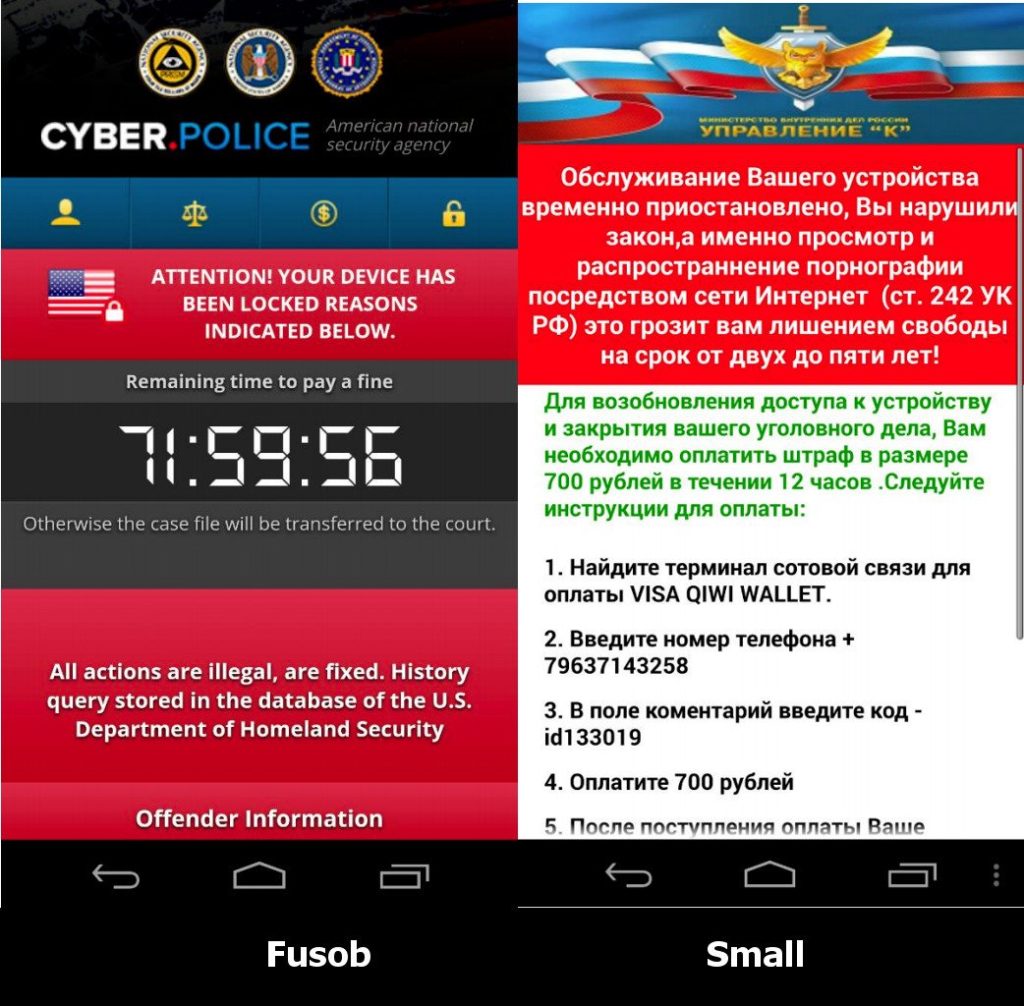

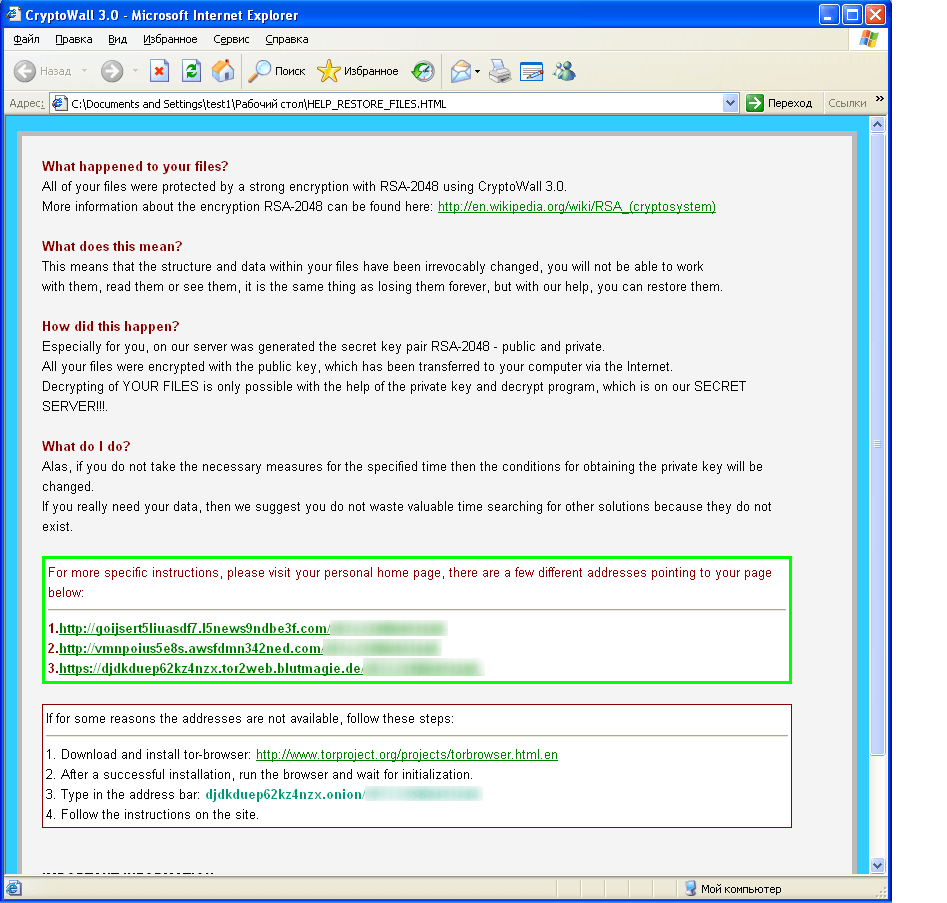

W jaki sposób poznam, że mój komputer został zainfekowany ransomware?

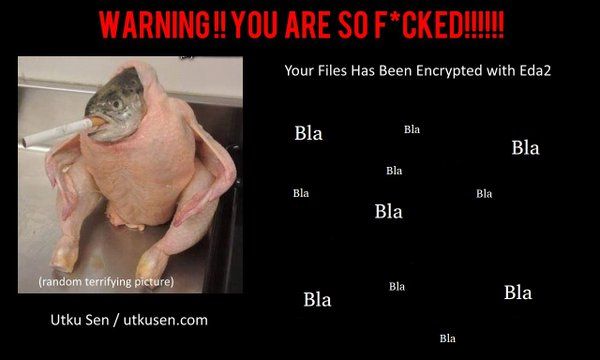

Infekcja programem ransomware nie należy do najsubtelniejszych. Informuje on o swojej obecności tak:

Lub tak:

Lub tak:

A oto przykład blokera:

Jaki rodzaj programów żądających okupu jest najbardziej popularny?

Każdego dnia pojawiają się nowe rodzaje programów żądających okupu, dlatego nie można stwierdzić, które są najbardziej popularne. Możemy wymienić kilka wyróżniających się tego typu szkodników, na przykład Petya, który szyfruje cały dysk twardy. Istnieje także СryptXXX, który wciąż jest silny i którego usuwaliśmy dwa razy. Nie możemy też zapominać o TeslaCrypt, który był najbardziej wszechobecnym zagrożeniem tego typu przez pierwsze cztery miesiące 2016 roku. Co zaskakujące, jego twórcy sami opublikowali klucz główny.

Czy program antywirusowy wystarczy, aby uniknąć infekcji?

W większości przypadków tak, jednak zależy to od klasy rozwiązania antywirusowego. Według niezależnych testów porównawczych przeprowadzonych przez renomowane laboratoria (to jedyne testy, którym można ufać) produkty firmy Kaspersky oferują lepszą ochronę niż programy konkurencji. Należy przy tym pamiętać, że żaden program antywirusowy nie jest w 100% skuteczny.

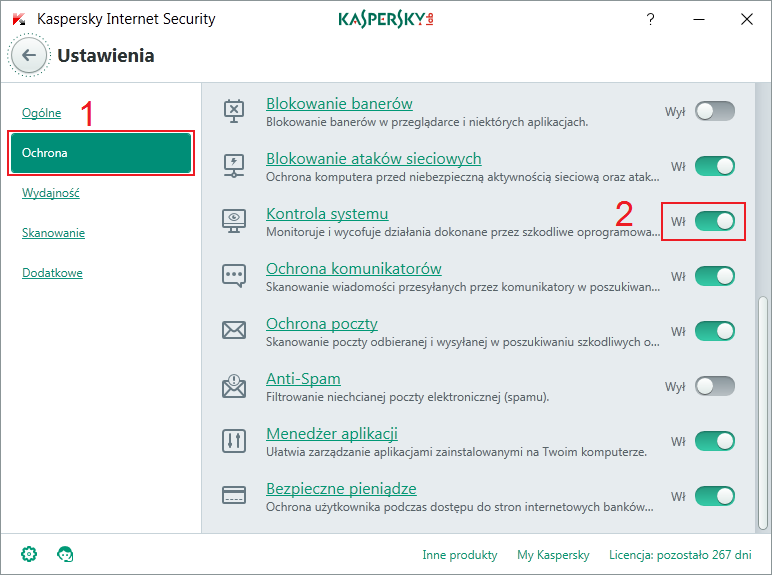

W wielu przypadkach automatyczne wykrywanie zależy od tego, czy jest to nowy szkodliwy program. Jeśli sygnatury nie zostały jeszcze dodane do antywirusowych baz danych, trojan może zostać wykryty na podstawie analizy behawioralnej: gdy będzie wykazywał szkodliwą aktywność, zostanie natychmiast zablokowany.

Nasz produkt zawiera moduł o nazwie Kontrola systemu; Jeśli wykryje on próbę masowego szyfrowania plików, zablokuje szkodliwy proces i wycofa wszystkie zmiany. Dlatego nigdy nie warto go wyłączać.

Dodatkowo program Kaspersky Total Security automatyzuje proces tworzenia kopii zapasowej. Nawet jeśli coś pójdzie nie tak, wszystkie kluczowe pliki będzie można odzyskać z kopii zapasowej.

Jak uwolnić się od oprogramowania żądającego okupu?

Jeśli Twój komputer został zablokowany (a poznasz to po fakcie, że system operacyjny się nie ładuje), możesz użyć darmowego narzędzia Kaspersky WindowsUnlocker, które usunie szkodliwy program i pozwoli na uruchomienie systemu Windows.

Nieco trudniej jest z kryptorami. W pierwszej kolejności należy pozbyć się szkodliwego oprogramowania poprzez uruchomienie skanowania antywirusowego. Jeśli na komputerze nie jest zainstalowany odpowiedni program antywirusowy, możesz pobrać na niego bezpłatną wersję testową.

Następny krok polega na odzyskaniu plików.

Jeśli posiadasz kopię zapasową swoich plików, możesz je z łatwością przywrócić. Posiadanie aktualnej kopii zapasowej plików to najlepsza opcja ze wszystkich.

Jeśli nie posiadasz kopii zapasowej plików, spróbuj je odszyfrować przy użyciu specjalnych narzędzi zwanych dekryptorami. Wszystkie bezpłatne dekryptory stworzone przez firmę Kaspersky można znaleźć w serwisie Noransom.kaspersky.com.

Inne firmy zajmujące się tworzeniem programów antywirusowych także tworzą dekryptory. Programy takie należy pobierać tylko z wiarygodnych stron internetowych, w przeciwnym razie urządzenie może zostać zainfekowane kolejnym szkodliwym oprogramowaniem.

Jeśli nie posiadasz kopii zapasowej plików, spróbuj je odszyfrować przy użyciu specjalnych narzędzi zwanych dekryptorami. Wszystkie bezpłatne dekryptory stworzone przez firmę Kaspersky można znaleźć w serwisie NoRansom.kaspersky.com.

Dlaczego nie warto płacić okupu?

Przede wszystkim nie masz gwarancji, że odzyskasz swoje pliki. Nie można ufać cyberprzestępcom. Jako przykład można tu podać przypadek oprogramowania, które nie szyfrowało plików, lecz je zwyczajnie usuwało. Mimo to jego twórcy obiecywali odszyfrować pliki tuż po otrzymaniu pieniędzy.

Według naszych badań 20% ofiar takich programów, które zapłaciło okup, nigdy nie odzyskało swoich plików.

Ponadto płacąc okup, wspierasz ten model cyberprzestępczości i pomagasz w jego rozwoju.

Potrzebny mi dekryptor istnieje, ale nie działa. Dlaczego?

Twórcy programów z rodziny ransomware szybko reagują na udostępnianie nowych narzędzi deszyfrujących i modyfikują swoje złośliwe oprogramowanie tak, aby było odporne na ich działanie. To jest jak zabawa “w kotka i myszkę”. Niestety samo istnienie programów deszyfrujących nie daje gwarancji powodzenia w odzyskaniu plików.

Czy mogę w jakiś sposób zatrzymać infekcję, gdy zauważę szkodliwy proces?

Teoretycznie tak — jeśli zauważysz coś podejrzanego w odpowiednim momencie, możesz wyłączyć komputer, wyjąć dysk twardy, uruchomić go w innym komputerze i przeprowadzić leczenie przy użyciu programu antywirusowego zainstalowanego na tym komputerze. Jednak w rzeczywistości jest to trudne, a czasem nawet i niemożliwe. Ransomware działa w ukryciu, a o jego obecności informuje dopiero komunikat zawierający żądanie okupu.

Czy regularne tworzenie kopii zapasowej plików zapewnia bezpieczeństwo?

Tworzenie kopii zapasowej jest na pewno bardzo pomocne, ale nie daje 100% ochrony. Załóżmy, że na komputerze partnera jest skonfigurowane zadanie automatycznego wykonywania kopii zapasowej co trzy dni. Do systemu przedostaje się kryptor, który szyfruje wszystkie dokumenty, zdjęcia i pozostałe pliki — jednak właściciel komputera nie rozumie powagi sytuacji. Gdy chcesz skorzystać z komputera tydzień później, odkrywasz, że zaszyfrowane jest wszystko, włącznie z kopiami zapasowymi. Zatem są one bardzo ważne, ale dobra ochrona powinna być znacznie bardziej kompleksowa.

Czy istnieją jakieś ustawienia, które zwiększają ochronę?

a. Zainstaluj dobrego antywirusa. Ale o tym już mówiliśmy.

b. Wyłącz w przeglądarce wykonywanie skryptów, ponieważ należą one do ulubionych narzędzi cyberprzestępców. Na naszym blogu możesz dowiedzieć się, jak to zrobić w przeglądarce Chrome and Firefox.

c. Włącz wyświetlanie rozszerzeń plików w Eksploratorze Windows.

d. Ustaw aplikację Notatnik jako domyślną dla plików VBS i JS. System Windows zazwyczaj oznacza niebezpieczne skrypty VBS i JS jako pliki tekstowe, co może zmylić mniej biegłych użytkowników, którzy w konsekwencji je uruchomią.

e. Rozważ włączenie trybu Zaufane aplikacje w Kaspersky Internet Security, co ograniczy instalację programów spoza białej listy. Tryb ten nie jest włączony domyślnie, jednak warto go włączyć ręcznie. Jest to bardzo przydatne narzędzie — zwłaszcza w przypadku osób, które nie są biegłe w zakresie komputerów i mogą niechcący wpuścić szkodliwy program do systemu.

Pobierz Kaspersky Total Security, aby uniknąć ataków wykorzystujących programy ransomware w przyszłości